QDP Sp. z o.o.

QDP Sp. z o.o. wcześniej Quest-Dystrybucja Sp. z o.o.

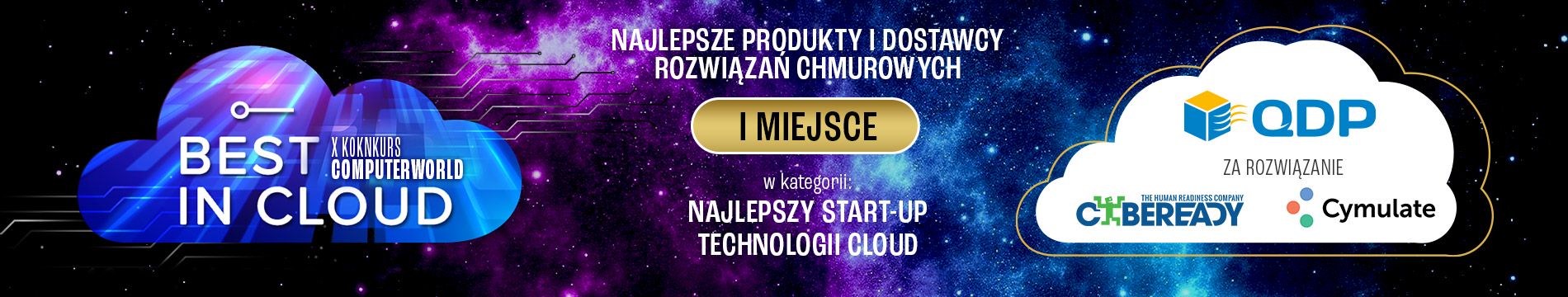

Jesteśmy dostawcą rozwiązań teleinformatycznych, integrującym kompleksowe systemy w obszarach zarządzania operacjami i rozwoju IT oraz cyberbezpieczeństwa, współpracującym bezpośrednio z producentami innowacyjnych rozwiązań. Naszym celem jest dostarczanie rozwiązań informatycznych, które pomagają rozwiązywać problemy współczesnych organizacji, tak aby mogły odnaleźć się w cyfrowej rzeczywistości. Kompetencje w zakresie usług profesjonalnych naszej firmy są wykorzystywane zarówno przez klientów w Polsce jak i za granicą. Zaufało nam już ponad tysiąc firm reprezentujących wszystkie sektory gospodarki, takie jak finansowy, telekomunikacyjny, energetyczny, przemysłowy, a także instytucje rządowe i edukacyjne.

więcej o firmie